¶ Instalação Completa do Active Directory com Samba4

👉 Agora também em Docker 👈

Basta um simples docker-compose up -d

Confere nesse link aqui Samba-Active-Directory-Docker-Container

Desde a versão 4.16 o Samba4 está implementando o suporte (Samba 4.16 replication of Windows AD 2019) aos níveis funcionais 2012, 2012R2 e 2016.

Os níveis funcionais do AD são os descritos em https://learn.microsoft.com/pt-br/windows-server/identity/ad-ds/active-directory-functional-levels. Recentemente, níveis funcionais mais antigos foram descontinuados (2003, 2008, 2008R2 e 2012) pela Microsoft.

Como diz a página da MS: "Windows Server 2019 e Windows Server 2022 usam Windows Server 2016 como os níveis funcionais mais recentes.". Recentemente com o advento do Windows Server 2025, a MS criou o nível funcional 2025 que possui apenas uma funcionalidade aprimorada no tocante a banco de dados do AD: "Recurso opcional de banco de dados de 32 mil páginas.". Anteriormente o limite era de 8.000 páginas. Veja mais detalhes em https://learn.microsoft.com/pt-br/windows-server/identity/ad-ds/32k-pages-optional-feature.

Quanto aos níveis funcionais suportados pelo Samba, veja o que o wiki do Samba comenta: https://wiki.samba.org/index.php/Raising_the_Functional_Levels. O limite atual do Samba é o 2016. Já o Directory Schema Version (AD Schema Version) mais atual é o 88 que é suportado pelos Windows Server 2019 e 2022.

Para fazer o upgrade de nível funcional e schema de um Samba já provisionado com níveis funcionais e schemas mais antigos, observe o que diz a nota: https://www.samba.org/samba/history/samba-4.19.0.html.

Release Planning for Samba - https://wiki.samba.org/index.php/Samba_Release_Planning

Embora chamamos o Active Directory de Multi Master, permitindo que alterações possam acontecer em qualquer DC, algumas regras devem ser observados pelo FSMO:

https://wiki.samba.org/index.php/Flexible_Single-Master_Operations_(FSMO)_Roles

https://samba.tranquil.it/doc/en/samba_fundamentals/about_fsmo.htmlCom correções do Nivio Paula de Souza em 26/01/2025

Em 2008 implantei Samba 3 + OpenLDAP. Era necessário um conhecimento MUITO avançado em OpenLDAP e Samba para levantar um PDC. Depois do Samba 4, tudo ficou mais fácil.

Em 04/Mar/2024 fiz um vídeo Instalando Fedora 39 no VirtualBox que eu recomendo assistirem antes de prosseguir.

¶ Ambiente Utilizado

- Três VMs com Fedora Linux 41 Server Edition: duas utilizadas como Domain Controllers (DC) e uma como Servidor de Arquivos (FS)

- 2Gb RAM, 2 CPUs, 20GB HD

- Uma VM com Windows 10/11 PRO utilizada para Gerenciamento Gráfico do AD

- 4GB RAM, 4 CPUs, 50GB HD

Porque Fedora Server e não Debian/Ubuntu/AlmaLinux/RockyLinux/OracleLinux?

Debian/Ubuntu funcionam, mas o Fedora 40 possui a versão mais recente do samba4 disponível via pacote, simplificando muito o processo de instalação/atualização.

Distribuições AlmaLinux/RockyLinux/OracleLinux por serem derivados do RedHat não possuem os pacotes que incorporam o samba-ad que depende do Heimdal Kerberos para suporte ao Active Directory, apenas distribui e oferece suporte a produtos baseados no Kerberos-MIT.

Se ainda assim você não for utilizar o Fedora, é possível utilizar os pacotes já compilados pela Tranquil.it disponível para várias distros (RPM ou DEB).

NOTA: Fiz vários laboratórios com AlmaLinux 9 e Rocky Linux 9, mesmo seguindo a documentação oficial do Tranquil.it não consegui instanciar o Samba4. O ERRO foi idêntico a esse: https://bugzilla.samba.org/show_bug.cgi?id=14110

Observações do Nivio Paula de Souza em 26/01/2025:

No Fedora, há versões recentes do Samba, mas, no Debian 12, também há. Basta utilizar o repositório backports no caso do Debian. Nesse repositório, está disponível o Samba na versão 4.21.3 (a mais recente).Veja como adicionar o backports - https://www.cyberciti.biz/faq/install-enable-debian-linux-12-backports-repository/

¶ Atualização do Fedora 39 para Fedora 40

No dia 04/Fev/2024 quando instalamos utilizamos o Fedora 39 (https://fedoramagazine.org/announcing-fedora-linux-39/) que desde 07/Nov/2023 estava disponível.

No dia 23/Abr/2024 houve um lançamento do Fedora 40 (https://fedoramagazine.org/announcing-fedora-linux-40/).

Vamos proceder com a atualização entre versões (https://docs.fedoraproject.org/en-US/quick-docs/upgrading-fedora-offline/)

# Garantir que o Fedora 39 esteja atualizado

# dnf -y upgrade --refresh

# Reboot

reboot

# Preparar para atualização entre versões

dnf -y install dnf-plugin-system-upgrade

# Baixar todas as atualizações entre versões

dnf -y system-upgrade download --releasever=40

# Efetivar as atualizações

dnf -y system-upgrade reboot

¶ Atualização do Fedora 40 para Fedora 41

No dia 29/Out/2024 houve um lançamento do Fedora 41 (https://fedoramagazine.org/announcing-fedora-linux-41/).

Vamos proceder com a atualização entre versões (https://docs.fedoraproject.org/en-US/quick-docs/upgrading-fedora-offline/)

# Garantir que o Fedora 40 esteja atualizado

# dnf -y upgrade --refresh

# Reboot

reboot

# Preparar para atualização entre versões

dnf -y install dnf-plugin-system-upgrade

# Baixar todas as atualizações entre versões

dnf -y system-upgrade download --releasever=41

# Efetivar as atualizações

dnf -y system-upgrade reboot

¶ Atualização do Fedora 41 para Fedora 42

No dia 15/Abr/2024 houve um lançamento do Fedora 42 (https://fedoramagazine.org/announcing-fedora-linux-42/).

Vamos proceder com a atualização entre versões (https://docs.fedoraproject.org/en-US/quick-docs/upgrading-fedora-offline/)

# Garantir que o Fedora 41 esteja atualizado

# dnf -y upgrade --refresh

# Reboot

reboot

# Preparar para atualização entre versões

dnf -y install dnf-plugin-system-upgrade

# Baixar todas as atualizações entre versões

dnf -y system-upgrade download --releasever=42

# Efetivar as atualizações

dnf -y system-upgrade reboot

¶ DC01, DC02 e FS01 Configurações Gerais

Manter o SO sempre Atualizado

# Atualização manual

dnf -y upgrade --refresh

# Atualização programada via crontab

(crontab -l 2>/dev/null; echo "0 2 * * * dnf upgrade -y --refresh >/tmp/dnf-upgrade.txt 2>&1") | crontab -

# Conferindo a entrada no crontab

crontab -l

Firewalld e SELinux

Desabilitado (NÃO usar em PRODUÇÃO) - Apesar de o Firewalld e o SELinux serem ferramentas que ajudam na segurança de um Linux, é possível que algumas regras impeçam o funcionamento correto do samba, principalmente se sua configuração estiver fora dos "padrões" de portas e localização dos arquivos.

# Desabilitar o firewalld imediatamente

systemctl disable --now firewalld

# Desativar o Selinux

setenforce 0

# Desabilitar o SELinux na Inicialização

sed -i s/^SELINUX=.*$/SELINUX=disabled/ /etc/selinux/config

Habilitado (usar em PRODUÇÃO)

ZONE=`firewall-cmd --get-default-zone`

firewall-cmd --zone=$ZONE --permanent --add-service=samba-dc

firewall-cmd --reload

firewall-cmd --list-all

setenforce 1

sed -i s/^SELINUX=.*$/SELINUX=permissive/ /etc/selinux/config

Em máquinas expostas na internet (acesso externo), aconselho também instalar o fail2ban.

Sincronizar a data e Ajustar o timezone. Esse procedimento é crucial para o bom funcionamento dos DCs e FSs

# Instalar pacote de sincronismo de tempo

dnf install chrony

# Garantir que a data/hora esteja correta com o NTP

systemctl enable --now chronyd

# Ajustar o timezone para a sua localização

timedatectl set-timezone America/Campo_Grande

Instalar alguns pacotes adicionais

dnf -y install wget htop tmux nmap mc nano vim bash-completion sysstat jq expect \

PackageKit-command-not-found s3fs-fuse ccze tree net-tools whois speedtest-cli \

fastfetch cpufetch boxes figlet cowsay toilet \

unzip p7zip p7zip-plugins unrar zip gzip bzip2 unzip \

yum-utils fping duf rsyslog cronie NetworkManager-tui

Customizar Login

cat << '_EOF' > /etc/profile.d/zz-welcome.sh

echo -e "Servidor Fedora 41 - $HOSTNAME\n\n`date`" | boxes -d parchment -a c -s 80

fastfetch

_EOF

cat << '_EOF' >> ~/.bashrc

# Root Prompt

PS1='\[\e[1;31m\]\342\224\214\342\224\200\[\e[1;31m\][\[\e[1;33m\]\u\[\e[1;37m\]@\[\e[1;36m\]\h\[\e[1;31m\]]\[\e[1;31m\]\342\224\200\[\e[1;31m\][\[\e[1;33m\]\w\[\e[1;31m\]]\[\e[1;31m\]\342\224\200[\[\e[1;37m\]\d \t\[\e[1;31m\]]\n\[\e[1;31m\]\342\224\224\342\224\200\342\224\200\342\225\274\[\e[1;37m\] \$ \[\e[0m\]'

_EOF

Desabilitar o DNS do systemd-resolved

Quando da instalação de um Linux via DHCP, o systemd-resolved é responsável pela resolução de DNS criano um DNS local para atuar como um cache, objetivando um menor tempo de resposta nas consultas DNS.

# Uma olhada na resolução de DNS

cat /etc/resolv.conf | grep -v -E '^(#|$|[[:space:]])'

nameserver 127.0.0.53

options edns0 trust-ad

search .

# Certificando que a porta 53 está ocupada

netstat -atunp | grep '127.0.0.53:53'

tcp 0 0 127.0.0.53:53 0.0.0.0:* OUÇA 631/systemd-resolve

udp 0 0 127.0.0.53:53 0.0.0.0:* 631/systemd-resolve

Esse comportamento é muito saudável para desktops, mas para o nosso Samba, o ajuste se faz necessário, pois o serviço de DNS interno do Samba não inicia se o systemd-resolved estiver ocupando a porta 53 que será utilizada pelo DNS do Samba.

# Criar diretório para armazenar configurações de rede

mkdir /etc/systemd/resolved.conf.d/

# Remover o comportamento STUB

cat <<_EOF >> /etc/systemd/resolved.conf.d/custom.conf

[Resolve]

DNSStubListener=no

_EOF

# Restart no systemd-resolved

systemctl restart systemd-resolved

# Como ficou a resolução de nomes via DNS

cat /etc/resolv.conf | grep -v -E '^(#|$|[[:space:]])'

nameserver 8.8.8.8

nameserver 1.1.1.1

search .

Note que entradas de nameserver's foram configuradas no servidor DHCP (que no meu caso é o roteador da Vivo).

Desabilitando o cockpit

Dê uma conferida nas portas abertas antes da instalação do samba

nmap localhost

Starting Nmap 7.94 ( https://nmap.org ) at 2024-03-30 09:05 -04

Nmap scan report for localhost (127.0.0.1)

Host is up (0.000011s latency).

Other addresses for localhost (not scanned): ::1

Not shown: 998 closed tcp ports (reset)

PORT STATE SERVICE

22/tcp open ssh

9090/tcp open zeus-admin

Nmap done: 1 IP address (1 host up) scanned in 0.15 seconds

Notamos que há uma porta desconhecida (9090) aberta. É o serviço

cockpitque vem instalado por default.Mais informações: https://www.redhat.com/en/blog/linux-system-administration-management-console-cockpit

Este serviço não será abordado nesse momento, então opcionalmente podemos desabilitá-lo.

systemctl disable --now cockpit.socket

Algumas definições de variáveis que irão ajudar no transcorrer da configuração.

cat <<'_EOF' > /root/set-vars-samba

# Variáveis auxiliares do Samba4

#===============================

_REALM="SEUDOMINIO.COM.BR"

_SYSVOL="`echo $_REALM | tr '[:upper:]' '[:lower:]'`"

_DOMAIN="SEUDOMINIO"

_PASSWORD="SuperSecretPassword@2024"

_NETBIOS="`hostname -s`"

_TEMP_PASSWORD="TempSuperSecretPassword@2024"

_EOF

. /root/set-vars-samba

echo ". /root/set-vars-samba" >> ~/.bashrc

Adicione no /etc/hosts os registros dos seus DCs e FSs

cat <<_EOF >> /etc/hosts

# Servidores Samba

192.168.15.201 dc01.${_SYSVOL} dc01

192.168.15.202 dc02.${_SYSVOL} dc02

192.168.15.203 fs01.${_SYSVOL} fs01

_EOF

Instalar pacotes necessários

# Pacotes do Samba como DC

dnf -y install samba samba-dc samba-client krb5-workstation

# Pacotes para ingresso do domínio

dnf -y install realmd sssd oddjob oddjob-mkhomedir adcli \

samba-common-tools samba-winbind-clients samba-winbind samba-winbind-clients

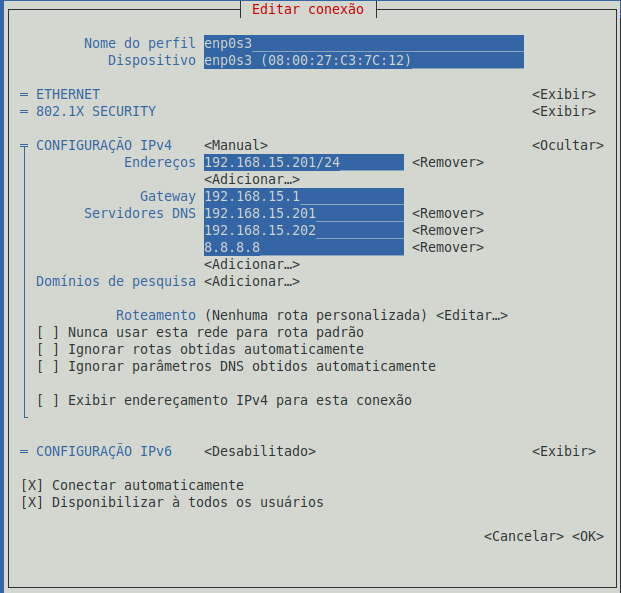

¶ Fixando IPs (DC01, DC02 e FS01)

Fixar IP dos Servidores. Em se tratando de servidores, sempre fixe o IP ao invés de utilizar algum DHCP.

Tenha certeza que o hostname do seu servidor esteja no formato FQDN (fully-qualified domain name)

¶ DC01

hostnamectl hostname dc01.${_SYSVOL}

Lembre-se de colocar o IP correspondente 192.168.15.201/24 com o nmtui

¶ DC02

hostnamectl hostname dc02.${_SYSVOL}

Lembre-se de colocar o IP correspondente 192.168.15.202/24 com o nmtui

¶ FS01

hostnamectl hostname fs01.${_SYSVOL}

Lembre-se de colocar o IP correspondente 192.168.15.203/24 com o nmtui

¶ Reboot

O reboot aqui é necessário para garantir que as atualizações de kernel e configurações de rede estejam conforme foi previamente configurado.

¶ Instalar/Configurar o samba

Agora que já temos as configurações gerais nos servidores que serão utilizados como DCs e FSs, podemos iniciar o processo de configuração de cada serviço.

¶ Primeiro DC - DC01

Configurações baseadas na documentação oficial: https://wiki.samba.org/index.php/Setting_up_Samba_as_an_Active_Directory_Domain_Controller

CUIDADO:

Execute apenas no DC01

No DC02 faremos apenas um join como Domain Controler adicional

No FS01 faremos apenas um join como Member

# Certificar que o samba está OFF

systemctl stop samba

# Removendo arquivos antigos

rm -rf /etc/samba/smb.conf /var/run/samba/* /var/lib/samba/* /var/log/samba/*log* /etc/krb5.conf

# O Provisionamento

samba-tool domain provision --server-role=dc --realm=${_REALM} --use-rfc2307 --domain=${_DOMAIN} --adminpass=${_PASSWORD} \

--dns-backend=SAMBA_INTERNAL \

--option="dns forwarder = 1.1.1.1 8.8.8.8" \

--option="template shell = /bin/bash" \

--option="ad dc functional level = 2016" --function-level=2016 --base-schema=2019

# Copiar a configuração gerada para o kerberos

cp /var/lib/samba/private/krb5.conf /etc/

Nivio Paula de Souza em 26/01/2025:

Quanto aos níveis funcionais suportados pelo Samba, veja o que o wiki do Samba comenta: https://wiki.samba.org/index.php/Raising_the_Functional_Levels. O limite atual do Samba é o 2016. Já o Directory Schema Version (AD Schema Version) mais atual é o 88 que é suportado pelos Windows Server 2019 e 2022.Quanto ao provisionamento do AD, sugiro forçar o nível funcional 2016 com o Schema para o Windows Server 2019 ou 2022 (88).

Para desktop, Windows 10 e 11 suportam os níveis funcionais 2008R2, 2012, 2012R2, 2016 e 2025 (este último depois de atualizado para tal).

Os Windows 10 e 11 ainda suportam os níveis funcionais 2008R2 e 2012, mas podem parar de suportar a qualquer momento em uma nova atualização (Imagine o caos na rede do cliente? Começa o dia e ninguém se autentica.).

Portanto, sugiro fazer a mudança já no provisionamento.

¶ Configurações do domínio recentemente provisionado

# Não expirar senha do Administrador

samba-tool user setexpiry Administrator --noexpiry

# Alterando Políticas do Domínio

samba-tool domain passwordsettings set --complexity=on --history-length=3 --min-pwd-age=0 --max-pwd-age=365 --min-pwd-length=8

# Validando politicas do Domínio

samba-tool domain passwordsettings show

# Determinar a versão do esquema do AD em um Samba DC

samba-tool domain level show

¶ O Start do Samba 4 como Active Directory

# Iniciando e Ativando o samba na inicialização do servidor

systemctl enable --now samba

# Dê uma conferida nas portas abertas pelo samba

nmap localhost

¶ Algumas validações do domínio

# Consultas no DNS do samba

host ${_SYSVOL}

host google.com

# Verificar conexão anônima ao samba

smbclient -L localhost -U%

# Verificar autenticação do Administrator ao netlogon

smbclient //dc01.${_SYSVOL}/netlogon -UAdministrator ${_PASSWORD} -c 'ls'

# Verificar o Ldap no DNS

host -t SRV _ldap._tcp.${_SYSVOL}.

# Verificar o Kerberos no DNS

host -t SRV _kerberos._udp.${_SYSVOL}.

# Verificar o DNS Local

host -t A ${_NETBIOS}.${_SYSVOL}.

# Encontrar o PDC Emulator on a Unix machine

host -t SRV _ldap._tcp.pdc._msdcs.${_SYSVOL}

# Gerando o ticket kerberos

echo ${_PASSWORD} | kinit administrator

# Listando o ticket

klist

# Removendo o ticket

kdestroy

# Informações Básicas sobre o Servidor AD

net ads info

¶ Listando usuários do domínio

samba-tool user list

¶ Listando grupos do domínio

samba-tool group list

¶ Organograma Funcional

Também conhecido pelo termo estrutura organizacional, essas serão as OUs que serão criadas para armazenar nossos objetos (pessoas, grupos, listas).

Vamos povoar com nomes dos personagens retirados da Turma do Mônica - na Wikipedia

Vamos considerar o seguinte para povoamento de nosso Active Directory:

samba-tool nos fornece uma interface para executar tarefas de administração de Domínio

samba-tool --help

samba-tool ou add --help

samba-tool user add --help

¶ Criando Grupo

samba-tool group add 'Turma da Monica' --description "Grupo de Usuários da Turma da Mônica"

¶ Criando as OUs

samba-tool ou add 'OU=Presidente'

samba-tool ou add 'OU=Financeiro'

samba-tool ou add 'OU=RH'

samba-tool ou add 'OU=TI'

samba-tool ou add 'OU=Contabil'

samba-tool ou add 'OU=Producao'

samba-tool ou add 'OU=Comercial'

samba-tool ou add 'OU=Logistica'

¶ Criando os usuários em suas OUs

samba-tool user add seu.cebola --random-password --use-username-as-cn --userou='OU=Presidente'

samba-tool user add cebolinha --random-password --use-username-as-cn --userou='OU=Financeiro'

samba-tool user add anjinho --random-password --use-username-as-cn --userou='OU=Financeiro'

samba-tool user add monica --random-password --use-username-as-cn --userou='OU=RH'

samba-tool user add dudu --random-password --use-username-as-cn --userou='OU=RH'

samba-tool user add rolo --random-password --use-username-as-cn --userou='OU=RH'

samba-tool user add xaveco --random-password --use-username-as-cn --userou='OU=TI'

samba-tool user add horacio --random-password --use-username-as-cn --userou='OU=TI'

samba-tool user add marina --random-password --use-username-as-cn --userou='OU=TI'

samba-tool user add cascao --random-password --use-username-as-cn --userou='OU=Contabil'

samba-tool user add ze.vampir --random-password --use-username-as-cn --userou='OU=Contabil'

samba-tool user add magali --random-password --use-username-as-cn --userou='OU=Producao'

samba-tool user add rosinha --random-password --use-username-as-cn --userou='OU=Producao'

samba-tool user add carminha.frufru --random-password --use-username-as-cn --userou='OU=Producao'

samba-tool user add chico.bento --random-password --use-username-as-cn --userou='OU=Comercial'

samba-tool user add capitao.feio --random-password --use-username-as-cn --userou='OU=Comercial'

samba-tool user add piteco --random-password --use-username-as-cn --userou='OU=Comercial'

samba-tool user add franjinha --random-password --use-username-as-cn --userou='OU=Logistica'

samba-tool user add rita.najura --random-password --use-username-as-cn --userou='OU=Logistica'

samba-tool user add juca --random-password --use-username-as-cn --userou='OU=Logistica'

¶ Adicionando usuários aos Grupos

samba-tool group addmembers 'Turma da Monica' monica,cebolinha,cascao,magali

samba-tool group addmembers 'Turma da Monica' seu.cebola,anjinho,dudu,rolo,xaveco,horacio,marina,ze.vampir,rosinha,carminha.frufru,chico.bento,capitao.feio,piteco,franjinha,rita.najura,juca

¶ Listando os Grupos e Membros de Grupos

samba-tool group list

samba-tool group listmembers 'Turma da Monica'

¶ Listando as OUs e Objetos da OU

samba-tool ou list

samba-tool ou listobjects OU=Financeiro

¶ Adicionando outros usuários ao Domínio

samba-tool user add tiozao ${_TEMP_PASSWORD} --use-username-as-cn \

--given-name="Tiozão" --surname="do Linux" --job-title="Título do Cargo" \

--company="Nome da Empresa" --department="Nome do Departamento" \

--description="Descrição Opcional" [email protected] --telephone-number="+55 67 9 81183482" \

--physical-delivery-office="Endereço Completo" --login-shell=/bin/bash

¶ Listando propriedades do usuário

samba-tool user show tiozao

dn: CN=tiozao,CN=Users,DC=tiozaodolinux,DC=com

objectClass: top

objectClass: person

objectClass: organizationalPerson

objectClass: user

cn: tiozao

sn: do Linux

title: Título do Cargo

description: Descrição Opcional

physicalDeliveryOfficeName: Endereço Completo

telephoneNumber: +55 67 9 81183482

givenName: Tiozão

instanceType: 4

whenCreated: 20241207140317.0Z

displayName: Tiozão do Linux

uSNCreated: 4322

department: Nome do Departamento

company: Nome da Empresa

name: tiozao

objectGUID: ec206896-e6e2-4edc-a4b0-6accc8e3e981

badPwdCount: 0

codePage: 0

countryCode: 0

badPasswordTime: 0

lastLogoff: 0

lastLogon: 0

primaryGroupID: 513

objectSid: S-1-5-21-253206946-2420641807-3433596073-1124

accountExpires: 9223372036854775807

logonCount: 0

sAMAccountName: tiozao

sAMAccountType: 805306368

userPrincipalName: [email protected]

objectCategory: CN=Person,CN=Schema,CN=Configuration,DC=tiozaodolinux,DC=com

loginShell: /bin/bash

userAccountControl: 512

pwdLastSet: 133785586538778524

lastLogonTimestamp: 133808422847400840

mail: [email protected]

whenChanged: 20250110171034.0Z

uSNChanged: 4335

distinguishedName: CN=tiozao,CN=Users,DC=tiozaodolinux,DC=com

pdbedit -L -v tiozao

Unix username: tiozao

NT username:

Account Flags: [U ]

User SID: S-1-5-21-253206946-2420641807-3433596073-1124

Primary Group SID: S-1-5-21-253206946-2420641807-3433596073-513

Full Name: Tiozão do Linux

Home Directory:

HomeDir Drive: (null)

Logon Script:

Profile Path:

Domain:

Account desc: Descrição Opcional

Workstations:

Munged dial:

Logon time: 0

Logoff time: 0

Kickoff time: Wed, 13 Sep 30828 22:48:05 -04

Password last set: Fri, 13 Dec 2024 06:17:34 -04

Password can change: Fri, 13 Dec 2024 06:17:34 -04

Password must change: never

Last bad password : 0

Bad password count : 0

Logon hours : FFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFF

¶ Trocando senhas de usuários

# Trocar a senha do usuário tiozao que foi criado como senha ${_TEMP_PASSWORD} para ${_PASSWORD}

samba-tool user setpassword tiozao --newpassword=${_PASSWORD}

# Validando a data da troca da senha

pdbedit -L -v tiozao

¶ Monitoramento

Vemos que o Zabbix possui um template para monitoramento do Active Directory baseado em event-logs do Windows - https://github.com/zabbix/community-templates/tree/main/Operating_Systems/Windows/template_windows_ad_event_log_(2008_r2-2012_r2)/6.0

Será que conseguimos fazer o mesmo com os logs do samba4?

¶ Ajuste nos logs

Os logs do samba são bastante flexíveis de serem configurados. Com apenas uma linha adicional na secão [global] do

/etc/samba/smb.confé possível obter diversas métricas.Veja mais em https://wiki.samba.org/index.php/Interpreting_JSON_Audit_Logs

Adicione a linha abaixo e

systemctl restart samba.service

log level = 0 auth_json_audit:3@/var/log/samba/auth_json_audit.log dsdb_json_audit:5@/var/log/samba/dsdb_json_audit.log dsdb_password_json_audit:5@/var/log/samba/dsdb_password_json_audit.log dsdb_group_json_audit:5@/var/log/samba/dsdb_group_json_audit.log dsdb_transaction_json_audit:5@/var/log/samba/dsdb_transaction_json_audit.log

¶ Dando uma espiada nos logs

tail -f /var/log/samba/*.log -n 2 | ccze -A

¶ Backup Completo do Domínio

# Backup com samba-tool

samba-tool domain backup online --server=${_NETBIOS}.${_SYSVOL} --targetdir=/var/backups/ --username=Administrator --password="${_PASSWORD}"

...

...

# Listando os arquivos de backup

ll -h /var/backups/

-rw-r--r-- 1 root root 1.5M May 19 16:21 samba-backup-seudominio.com.br-2024-05-19T16-21-21.695739.tar.bz2

¶ DC autenticando no AD

No Windows Server, temos contas locais e depois da instalação do AD (Active Directory) a autenticação pode ser feita tanto com usuários locais quanto usuários do AD.

No Linux, também temos contas locais e depois da instalação do AD a autenticação não utiliza essa base de dados, ou seja, não há login no Linux com usuários do AD.

NOTA: Esse processo se aplica a todos os DCs e FSs.

Essa diferença na abordagem de autenticação após instalação do AD pode ser vista de duas formas: usabilidade X segurança. É muito mais cômodo que todas as contas do AD possam fazer login no Linux, uma vez que a gestão de contas é centralizada. Por outro lado, imagine que o usuário cascao teve sua senha comprometida e inadvertidamente foi utilizada para login no Linux, possibilitando um acesso indevido à configurações do AD. Essa balança entre usabilidade e segurança deve ser tratada com muito cuidado pelas áreas competentes.

Se optar pela segurança: (é o comportamento default)

authselect select local

Se optar pela usabilidade:

# Habilita logins via AD

authselect select winbind with-mkhomedir

# Cria diretório de cada usuário do AD no login

systemctl enable --now oddjobd.service

# Verifica existência do usuário no AD

wbinfo -n Administrator

# Verifica existência do usuário no Linux

id Administrator

# Busca informações adicionais do usuário

getent passwd Administrator

Agora podemos fazer um SSH remotamente com os usuários do AD:

Ainda conectado no DC01 veja os logs de autenticação:

tail -f /var/log/secure | ccze -A

Abra um novo console e se autentique com o usuário/senha do AD:

ssh -o PreferredAuthentications=password [email protected]

[email protected]'s password:

Last login: Sun May 19 16:27:57 2024 from 192.168.15.10

[SEUDOMINIO\tiozao@dc01 ~]$ pwd

/home/SEUDOMINIO/tiozao

[SEUDOMINIO\tiozao@dc01 ~]$

Com a autenticação no DC pelos usuários do AD, várias outras medidas podem ser aplicadas:

Limitar o acesso remoto (ssh) à determinados usuários/grupos

Limitar o escalonamento (su e sudo) a deterinados usuários/gruposQuer saber mais? Veja o Capitulo 6 do livro Active Directory com Samba 4 indicado nas referências.

¶ Segundo DC - DC02

Configurações baseadas na documentação oficial: https://wiki.samba.org/index.php/Setting_up_Samba_as_an_Active_Directory_Domain_Controller

Porquê são necessários mais controladores de domínio?

Quais são os riscos de manter apenas um?

Se minha empresa tiver apenas um DC e ele falhar, qual é o impacto?

Quanto tempo vou levar para restabelecer um AD comprometido?Quer saber mais? Veja o Capitulo 4 do livro Active Directory com Samba 4 - Tópicos Avançados indicado nas referências.

As configurações são basicamente as mesmas que o DC01, mas a configuração do Kerberos é ligeiramente diferente.

# Certificar que o samba está OFF

systemctl stop samba

# Removendo arquivos antigos

rm -rf /etc/samba/smb.conf /var/run/samba/* /var/lib/samba/* /var/log/samba/*log* /etc/krb5.conf

¶ Configuração do Kerberos

echo "

[libdefaults]

default_realm = ${_REALM}

dns_lookup_realm = false

dns_lookup_kdc = true

[realms]

${_REALM} = {

default_domain = ${_DOMAIN}

kdc = 192.168.15.201

}

[domain_realm]

dc01.${_SYSVOL} = ${_REALM}

" > /etc/krb5.conf

¶ Validando o Kerberos

# Consultas no DNS do samba

host ${_SYSVOL}

host dc01.${_SYSVOL}

# Validando a autenticação remota no DC01

smbclient //dc01.${_SYSVOL}/netlogon -Utiozao ${_TEMP_PASSWORD} -c 'ls'

# Gerando o ticket kerberos

echo ${_PASSWORD} | kinit administrator

# Listando o ticket

klist

# Removendo o ticket

kdestroy

¶ Join no Domínio como outro DC

samba-tool domain join ${_REALM} DC --realm=${_REALM} -U Administrator%${_PASSWORD} \

--dns-backend=SAMBA_INTERNAL \

--option="idmap_ldap:use rfc2307 = yes" \

--option="dns forwarder = 1.1.1.1 8.8.8.8" \

--option="template shell = /bin/bash" \

--option="ad dc functional level = 2016" --function-level=2016 --schema=2019 \

--option="log level = 0 auth_json_audit:3@/var/log/samba/auth_json_audit.log dsdb_json_audit:5@/var/log/samba/dsdb_json_audit.log \

dsdb_password_json_audit:5@/var/log/samba/dsdb_password_json_audit.log dsdb_group_json_audit:5@/var/log/samba/dsdb_group_json_audit.log \

dsdb_transaction_json_audit:5@/var/log/samba/dsdb_transaction_json_audit.log"

¶ O Start do Samba 4 como Active Directory

# Iniciando e Ativando o samba na inicialização do servidor

systemctl enable --now samba

# Habilita logins via AD

authselect select winbind with-mkhomedir

# Cria diretório de cada usuário do AD no login

systemctl enable --now oddjobd.service

# Dê uma conferida nas portas abertas pelo samba

nmap localhost

# Depois de alguns minutos, podemos verificar a replicação:

samba-tool drs showrepl

¶ Syncronizando idmap.ldb e SYSVOL

Há duas replicações do DC01 que precisam ser feitas o DC02:

-- o mapeamento de usuários do AD para usuários do Linux (/var/lib/samba/private/idmap.ldb) -

-- diretório SYSVOL (/var/lib/samba/sysvol)

Em servidores Windows Server esse sincronismo é automático, mas o Samba4 não implementa nem o antigo FRS (File Replication Service) e nem o atual DFS-R (Distribuited File System Replication):-- https://wiki.samba.org/index.php/Joining_a_Samba_DC_to_an_Existing_Active_Directory

-- https://wiki.samba.org/index.php/Distributed_File_System_(DFS)

-- https://wiki.samba.org/index.php/Bidirectional_Rsync/Unison_based_SysVol_replication_workaroundQuer saber mais? Veja o Capitulo 4 do livro Active Directory com Samba 4 - Tópicos Avançados indicado nas referências.

¶ Primeiro FS - FS01

Configurações baseadas na documentação oficial: https://wiki.samba.org/index.php/Setting_up_Samba_as_a_Domain_Member

Um controlador de domínio até pode ser um servidor de arquivos e de impressão, mas sugerimos fortemente que você não faça isso, por questões de desempenho e segurança. Quanto mais funções o DC tiver, mais difícil será mantê-lo seguro, devido às diversas exigências de cada tarefa.

¶ Configurações como MEMBER

# Removendo arquivos antigos

rm -rf /var/log/samba/*log*

find /var/lib/samba/ -name "*?db" -exec rm {} \;

# Desativar o samba como DC na reinicialização

systemctl disable --now samba.service

# Ativar o nmbd e winbind na reinicialização

systemctl enable nmb.service winbind.service

# Criar diretório de compartihamentos

mkdir -p /home/samba/{dados,temp}

# Configurações do samba como MEMBER

cat << _EOF > /etc/samba/smb.conf

# Global parameters

[global]

security = ADS

server role = member server

workgroup = $_DOMAIN

netbios name = $_NETBIOS

realm = $_REALM

# Parâmetros do Winbind - Mapeamento entre os RID (Windows) e UID (Linux)

# Para grupos e usuários BUILTIN

idmap config *:backend = tdb

idmap config *:range = 3000-7999

# Para os demais grupos e usuários do domínio

idmap config $_DOMAIN:backend = rid

idmap config $_DOMAIN:range = 10000-9999999

idmap config $_DOMAIN:base_rid = 0

idmap config $_DOMAIN:unix_primary_group = yes

idmap config $_DOMAIN:unix_nss_info = no

# LOGS

log level = 2

log file = /var/log/samba/%h.log

# Renovação automática dos tiquetes kerberos

winbind refresh tickets = yes

# Remove o prefixo "$_DOMAIN" em "$_DOMAIN\usuário"

winbind use default domain = yes

# Definir shell e homedir dos usuários

template shell = /bin/bash

template homedir = /home/%D/%U

# Desabilitando o compartilhamento de impressoras

load printers = no

printing = bsd

printcap name = /dev/null

disable spoolss = yes

#=============================

#===== Compartilhamentos =====

#=============================

[homes]

comment = Diretorio Pessoal do Usuario %u ( U:\ )

browseable = No

writeable = Yes

create mask = 0600

directory mask = 0700

valid users = %S

[dados]

comment = Sistemas e Dados de Usuarios ( P:\ )

path = /home/samba/dados

writeable = Yes

force create mode = 0660

force directory mode = 02770

[temp]

comment = Dados Temporarios ( X:\ )

path = /home/samba/temp

writeable = Yes

force create mode = 0666

force directory mode = 02777

_EOF

¶ Configuração do Kerberos

echo "

[libdefaults]

default_realm = ${_REALM}

dns_lookup_realm = false

dns_lookup_kdc = true

" > /etc/krb5.conf

¶ Validando o Kerberos

# Gerando o ticket kerberos

echo ${_PASSWORD} | kinit administrator

# Listando o ticket

klist

# Removendo o ticket

kdestroy

# Consultas no DNS do samba

host ${_SYSVOL}

host google.com

# Consultando informações dos DCs

samba-tool domain info dc01.${_SYSVOL}

samba-tool domain info dc02.${_SYSVOL}

¶ Join no Domínio como MEMBER

samba-tool domain join ${_REALM} MEMBER -U Administrator%${_PASSWORD}

# Inicia serviços samba como MEMBER

systemctl start nmb.service winbind.service

# Habilita logins via AD

authselect select winbind with-mkhomedir

# Cria diretório de cada usuário do AD no login

systemctl enable --now oddjobd.service

¶ Testando a Conectividade do Winbindd

net ads info

wbinfo --ping-dc

Agora já podemos criar os compartilhamentos que desejamos: https://wiki.samba.org/index.php/Setting_up_a_Share_Using_Windows_ACLs

ou https://ubuntu.com/server/docs/member-server-in-an-active-directory-domain

Quer saber mais? Veja o Capitulo 7 do livro Active Directory com Samba 4 indicado nas referências.

¶ RSAT no Windows 10 - PRO

Ferramentas de Administração de Servidor Remoto (RSAT) para Windows: https://learn.microsoft.com/pt-br/troubleshoot/windows-server/system-management-components/remote-server-administration-tools

Iniciar (powershell - abrir como Administrador)

Get-WindowsCapability -Online | ? Name -like 'RSAT*'|Where {$_.State -eq 'NotPresent'} |foreach {Add-WindowsCapability -online -name $_.Name}

Comigo domorou bastante. Então aguarde a conclusão da instalação.

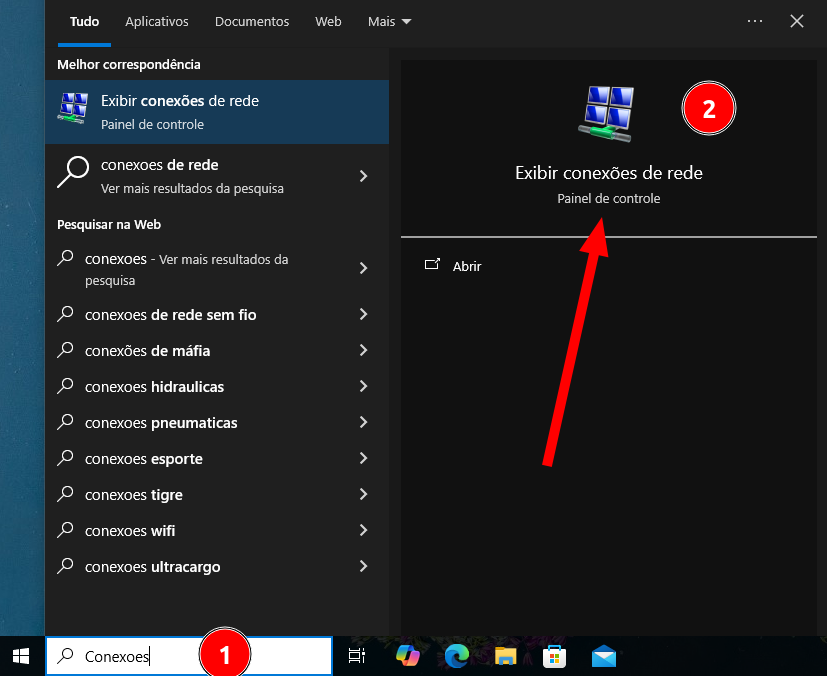

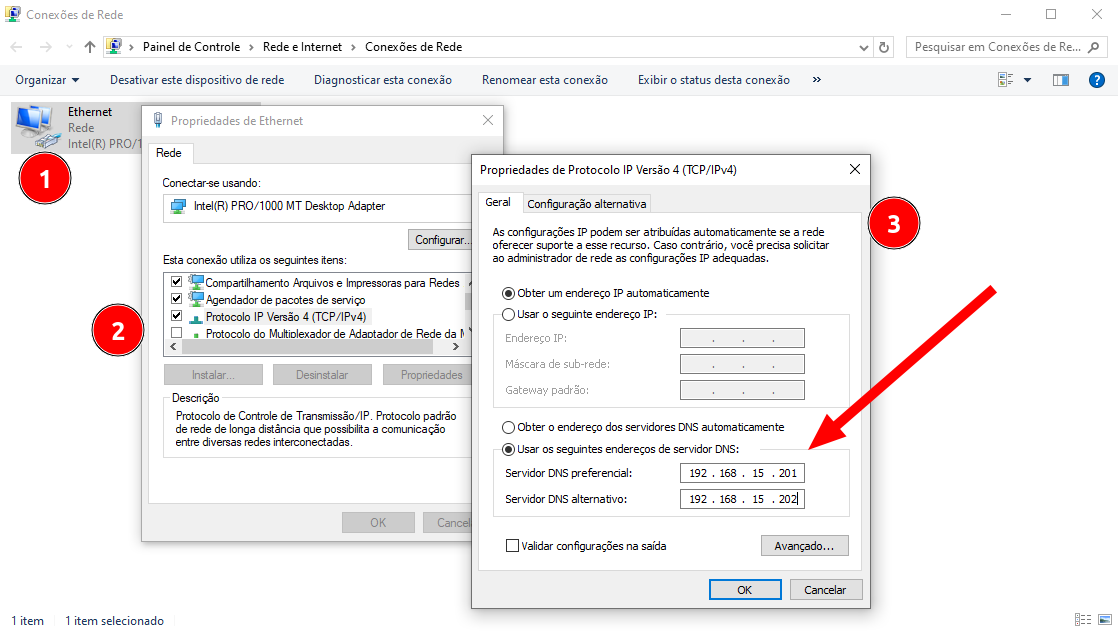

¶ Ingressar Windows 10 Pro no Domínio

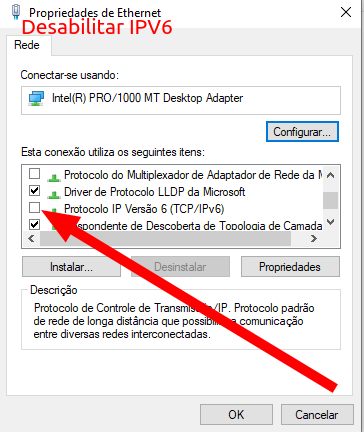

Não esquecer de setar o DNS do Windows para os dois DCs.

https://www.techtudo.com.br/noticias/2016/02/como-configurar-um-dns-no-windows-10.ghtml

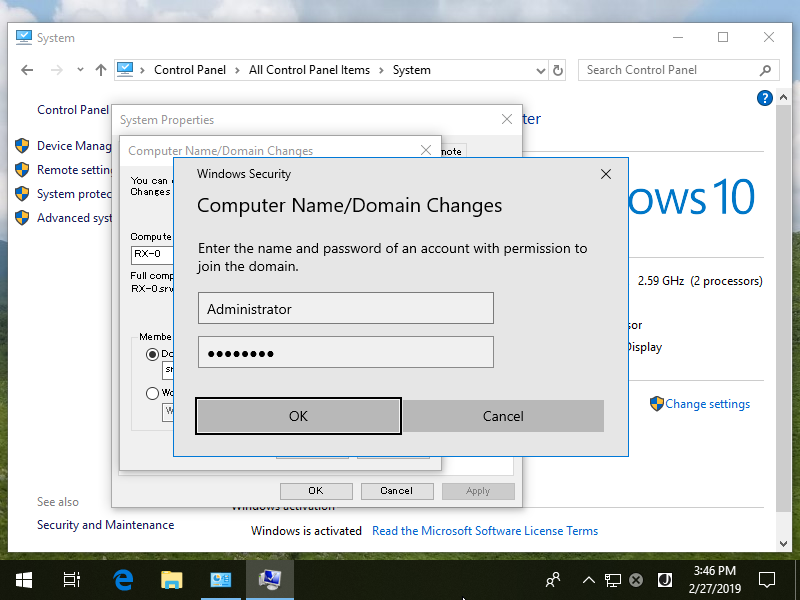

¶ Para ingressar um computador em um domínio

- Abra o "Menu" (Windows) e digite "sobre" para abrir o Painel de Controle e pressione ENTER.

- No menu à direita clique em Renomear Este Computador.

- Em Propriedades do Sistema, selecione a aba Nome do Computador e clique no botão Alterar

- Em Membro de, clique em Domínio, digite o nome do domínio em que esse computador ingressará e clique em OK.

- Clique em OK na caixa de diálogo Nome do Computador/Alterações de Domínio e reinicie o computador.

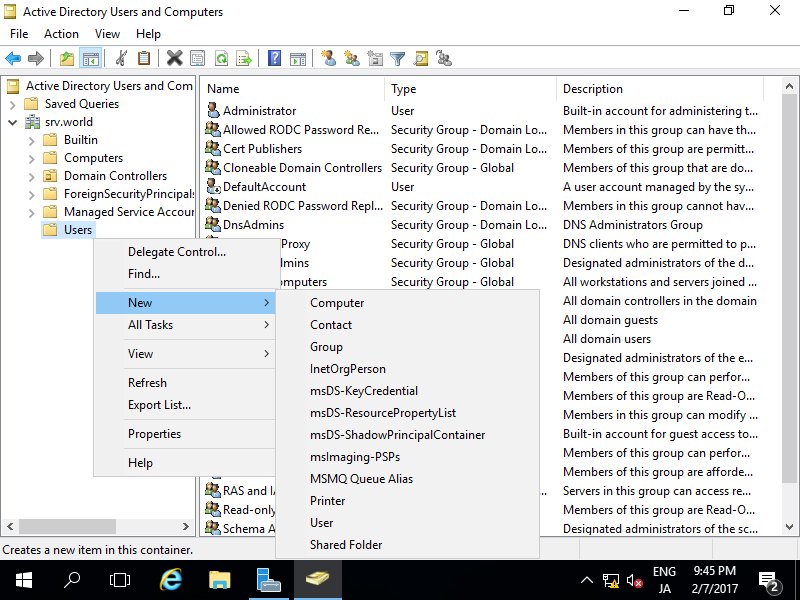

¶ Utilizar o RSAT no Windows 10 Pro

Mais detalhes: https://www.windows-active-directory.com/active-directory-users-and-computers-i.html

- Abra o "Executar" (Windows + R) e digite "dsa.msc" para abrir o console do Active Directory Users and Computers.

Veja detalhes dos Atributos do Atribute Details Active Directory

¶ Conclusão

- O Samba 4 agora substitui com louvor todos os projetos que normalmente se executava com o Windows Server, possibilitando mais flexibilidade, velocidade e segurança para os meus clientes.

- Funciona com estações Linux e Windows 7,8,10 e 11.

- GPOs funcionais como no Windows Server.

Para dirimir dúvidas e/ou sugestões entre no Grupo Tiozão do Linux

https://t.me/Grupo_Tiozao_Do_Linux

Gostou? Então não deixe de assistir ao vídeo onde explico melhor essa implementação.

https://youtu.be/9_lVXZmbBoQ

¶ Referências

¶ Documentação Oficial

- Wiki Oficial do Samba - https://wiki.samba.org/index.php/Main_Page

- Versões do samba - https://wiki.samba.org/index.php/Samba_Release_Planning

- Samba como AD DC01 - https://wiki.samba.org/index.php/Setting_up_Samba_as_an_Active_Directory_Domain_Controller

- Samba como AD DC02 - https://wiki.samba.org/index.php/Joining_a_Samba_DC_to_an_Existing_Active_Directory

- Samba como AD Domain Member - https://wiki.samba.org/index.php/Setting_up_Samba_as_a_Domain_Member

- Cuidado com o FSMO - https://wiki.samba.org/index.php/Flexible_Single-Master_Operations_(FSMO)_Roles

- Interpretando os logs - https://wiki.samba.org/index.php/Interpreting_JSON_Audit_Logs

- Replicando o SYSVOL - https://wiki.samba.org/index.php/Rsync_based_SysVol_replication_workaround

- Administrando DNS - https://wiki.samba.org/index.php/DNS_Administration

¶ Artigos inspiradores

- Excelente artigo inicial - https://fedoramagazine.org/samba-as-ad-and-domain-controller

- AD com Ubuntu - https://documentation.ubuntu.com/server/how-to/sssd/with-active-directory/index.html

- Linkedin do Vinícius - https://pt.linkedin.com/pulse/instalação-e-configuração-do-samba4-como-ad-servidor-de-lopes

- Artigo do SempreUpdate - https://sempreupdate.com.br/linux/tutoriais/como-criar-um-active-directory-usando-o-debian-com-pacotes-samba-4-ldap-e-kerberos/

- Join in Active Directory Domain - https://www.server-world.info/en/note?os=Fedora_38&p=realmd

- Get Windows Server 2012 R2 - https://www.server-world.info/en/note?os=Windows_Server_2012&p=download

- Attributes for AD Users (visualização) - http://www.selfadsi.org/user-attributes-w2k8.htm

- Install RSAT with powershell - https://gabrielluiz.com/2023/06/install-rsat-powershell-windows-client/

- Browser de LDAP - Apache Directory Studio - https://directory.apache.org/studio/

- Samba4Easy - https://astreinamentos.com.br/lk/script-samba4easy/

- Pacotes Tranquil em RHEL e derivados (CentOS, AlmaLinux, Rocky) - https://samba.tranquil.it/doc/en/samba_config_server/redhat8/server_install_samba_redhat.html

- Admin-tools (appimage) muito promissor - https://appimage.github.io/admin-tools/

- Linux system administration via the management console: Cockpit - https://www.redhat.com/en/blog/linux-system-administration-management-console-cockpit

- Para mais informações sobre o firewall nativo no Fedora veja https://docs.fedoraproject.org/en-US/quick-docs/firewalld/

- Containerized Samba AD - https://vinaysit.wordpress.com/2023/01/03/containerized-samba-active-directory-domain-controller-with-efk-stack/

- Install powerShell Fedora - https://fedoramagazine.org/install-powershell-on-fedora-linux/

- Managing Users and Groups - https://docs.fedoraproject.org/en-US/fedora/latest/system-administrators-guide/basic-system-configuration/Managing_Users_and_Groups/

- Authselect in RHEL - https://access.redhat.com/documentation/pt-br/red_hat_enterprise_linux/8/html-single/configuring_authentication_and_authorization_in_rhel/index#tab-relation-of-authconfig-options-to-authselect-profiles_configuring-user-authentication-using-authselect

- Manage Samba4 AD Infrastructure from Linux Command Line - https://www.tecmint.com/manage-samba4-active-directory-linux-command-line/

- How to Install and Manage Samba Active Directory in Ubuntu Linux - https://www.youtube.com/watch?v=tgBuvA6J-_8&ab_channel=roottech

¶ Administrando Active Directory

¶ Software Comercial

- AD Web - https://dartinnovations.com/products/adweb/

Demo: https://adweb.demodooms.com/ - Web interface for Active Directory - https://www.adaxes.com/active-directory_web-interface.htm

- Ad Manager - https://www.manageengine.com/products/ad-manager/

- AdBrowser Free - https://ldapsoft.com/adbrowserfree.html

¶ Software Livre

- Algumas interfaces de Administração do Samba - https://www.samba.org/samba/GUI/

- Self Service Password - https://self-service-password.readthedocs.io/en/stable/

- Self Service Password da Dataprev - https://acesso.dataprev.gov.br/clientes/?action=form-change-password

- Self Service Password do Tiozao - https://self-service-password.tiozaodolinux.com

- Self Service Password do Grupo Imagetech - https://acesso.grupoimagetech.com.br

- Directory Manager (Laravel) - https://github.com/ferch5003/DirectoryManager

- AD Web Manager (Python) - https://github.com/VicentGJ/AD-webmanager

¶ Em Desenvolvimento

- GNU Active Directory Manager Web - https://github.com/Tiozao-do-Linux/GNU-ADMW com Django (https://www.djangoproject.com/) e MS-Active-Directory (https://ms-active-directory.readthedocs.io/

Demo: https://admw-demo.tiozaodolinux.com/ - Active Directory Domain Controller com Samba4 em Docker - https://github.com/Tiozao-do-Linux/samba4-addc